Introduktion till asymmetrisk kryptering

I dagens digitala värld är datasäkerhet ett ämne i styrelserummet och Cybersecurity-granskning är en del av dagordningen vid varje styrelsemöte. Detta indikerar bara vikten av datasäkerhet. Antagande av e-handel och implementering av ny teknik exponerar kritisk data relaterad till pengar, produkter och patent för cybervärlden. Kryptering ger tillräckligt skydd i datautbytet mellan intressenter genom att koda data från den sändande sidan och avkoda data på den mottagande sidan för att säkerställa att data inte hackas i mellan och att data konsumeras endast av rätt personer. I den här artikeln ska vi studera olika krypteringsmetoder, särskilt asymmetrisk kryptering och dess fördelar.

Vad är asymmetrisk kryptering?

Kryptering är metoden för att konvertera data till ett chifferformat med en nyckel. Den krypterade informationen kan säkert delas med andra. Det kommer att vara svårt att bryta chifferformatet om algoritmen / nyckeln som används är stark och korrekt implementerad. Mottagaren decipherar data till det ursprungliga formatet med nyckeln, som tidigare använts för att kryptera den.

Ovanstående metod följs i symmetrisk kryptering där de chiffrerade data tillsammans med nyckeln skickas till mottagaren för dekryptering efter förbrukning. Utmaningar i detta läge är hanterbarheten för ett stort antal deltagare och den utbytande nyckeln på ett säkert sätt.

Asymmetrisk kryptering hanterar dessa utmaningar på ett robust sätt med ett par nycklar: en offentlig nyckel och en privat nyckel. Medan informationen är krypterad vid avsändarens ände med hjälp av mottagarens offentliga nyckel och datautbytet dekrypteras av mottagaren med sin privata nyckel. Även om den offentliga nyckeln görs tillgänglig för alla, behålls en privat nyckel som är avgörande för att dekryptera informationen hos ägaren.

Skillnad mellan symmetrisk och asymmetrisk kryptering

| Symmetrisk | Asymmetrisk |

| Använder en nyckel för kryptering och dekryptering. | Använder två nycklar, en för kryptering och den andra för dekryptering. |

| Krypterade data och nycklar utbyts. | Endast den krypterade informationen utbyts och den offentliga nyckeln är tillgänglig för alla. |

| snabbare | Långsam |

| Omöjligt att hantera om ingen av deltagarna blir högre. | Verksamheten kan rationaliseras med par av offentliga och privata nycklar. |

| Risk vid utbyte av nyckeln i nätverkskanalen. | Privat nyckel byts inte ut. |

Hur fungerar asymmetrisk kryptering?

En offentlig nyckel och privata nycklar genereras parvis slumpmässigt med hjälp av en algoritm och tangenterna har en matematisk relation med varandra. Nyckeln bör vara längre (128 bitar, 256 bitar) för att göra den starkare och göra det omöjligt att bryta nyckeln även om annan parad nyckel är känd. Antalet möjliga tangenter ökar proportionellt med tangentlängden och följaktligen blir det också tuffare.

Data krypteras med någon av nycklarna och dekrypteras med den andra. Den algoritm som används vid asymmetrisk kryptering är:

| namn | Beskrivning |

| Diffie-Hellman nyckelavtal | Delningsnyckel för att säkert utbyta information |

| RSA (Rivest Shamir Adleman) | Kryptering och digital signatur |

| ECC (Elliptic Curve Cryptography) | Funktioner liknar RSA och det motsvarar mobilenheter. |

| El Gamel | Digitala signaturer och nycklar utbyts genom denna logik. |

| DSA (digital signaturalgoritm) | Används endast i digital signering. |

scenarier

Låt oss analysera ett hypotetiskt scenario för att förstå hur asymmetrisk kryptering fungerar.

Försäljningsagenter från olika regioner måste skicka säljdata till huvudkontoret under månadsslutet på ett säkert sätt för att hålla informationen utom räckhåll för konkurrenter.

Huvudkontoret kommer att generera privata / offentliga nycklar för varje agent och kommunicera den offentliga nyckeln till agenterna. En agent kommer att använda den offentliga nyckeln för att kryptera försäljningsdata och skicka den till HO. HO kommer att dechiffrera den med hjälp av agentens privata nyckel och få informationen i den ursprungliga formen. Hela informationsutbytet hade ägt rum på ett säkert sätt och även om en offentlig nyckel läckts förloras sekretessen inte eftersom den enda privata nyckeln används för att dechiffrera och den ligger säkert i HO.

Ett annat scenario på https webbplats för en bank där betalning är involverad. En klient får den offentliga nyckeln från bankwebbplatsen och skickar lösenord och annan konfidentiell information till banken efter att den har krypterat den med en offentlig nyckel och banken dekoderar informationen med en privat nyckel för klienten.

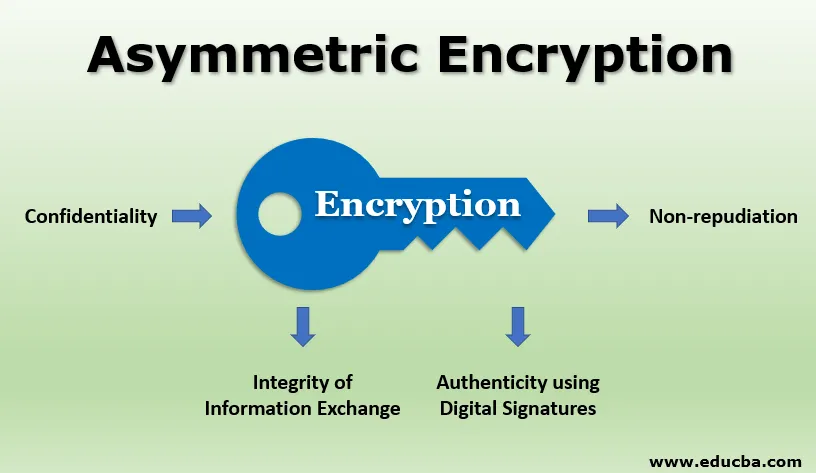

Tillämpningar av asymmetrisk kryptering

Nedan visas de olika applikationerna av Asymmetric Encryption:

1. Sekretess

Den vanligaste tillämpningen av Asymmetric Encryption är konfidentialitet. Detta uppnås genom att skicka kritisk information genom att kryptera den med mottagarens offentliga nyckel och mottagaren dekryptera den med sin egen privata nyckel.

2. Autenticitet med hjälp av digitala signaturer

En avsändare fäster sin privata nyckel till meddelandet som en digital signatur och utbyter med mottagaren. Mottagaren använder avsändarens offentliga nyckel och verifierar om den skickade privata nyckeln tillhör avsändaren och därmed fastställer avsändarens äkthet.

3. Integritet för informationsutbyte

Ett sätt hash för data som ska utbytas skapas och krypteras med avsändarens privata nyckel. Krypterad hash och data utbyts med mottagaren. Med avsändarens offentliga nyckel dekrypteras mottagaren hash och återskapar hash. Alla skillnader mellan de två hasherna indikerar att innehållet ändras efter att signatur och integritet har förlorats. Denna typ av integritetskontroll följs i digitala kontanter och bitcoin-transaktioner.

4. Icke-avvisande

Med krypteringsverktyget för digital signatur på plats kan ägaren till ett dokument eller information som utbytade det med andra inte neka innehållet och en transaktion som görs online kan inte förnekas av upphovsmannen.

Fördelar med asymmetrisk kryptering

Asymmetrisk kryptering ger en plattform för informationsutbyte på ett säkert sätt utan att behöva dela de privata nycklarna. Icke-avvisande, autentisering med hjälp av digitala signaturer och integritet är de andra unika funktionerna som erbjuds av denna kryptering.

Denna metod övervinner också lakunen för symmetrisk kryptering (behovet av att utbyta den hemliga nyckeln som används för kryptering / dekryptering) genom att utbyta nyckeln ensam genom offentlig nyckel / privat nyckel på ett asymmetriskt sätt och ändå utbyta data med hög volym med hjälp av symmetriskt läge.

Slutsats

Asymmetrisk kryptering ger en säker plattform för att utbyta känslig information och det kommer att hjälpa till att påskynda tillväxten av e-handel och lägga till en ny dimension till digitala initiativ.

Rekommenderade artiklar

Detta är en guide till asymmetrisk kryptering. Här diskuterar vi vad som är asymmetrisk kryptering, hur fungerar det, applikationer och fördelar med asymmetrisk kryptering. Du kan också titta på följande artiklar för att lära dig mer -

- Olika typer av krypteringsalgoritmer

- Kryptografi vs kryptering | Topp 6 skillnader

- Översikt över kryptografitekniker

- Krypteringsprocess

- Typer av chiffer