Bildkälla: torproject.org

Bildkälla: torproject.org

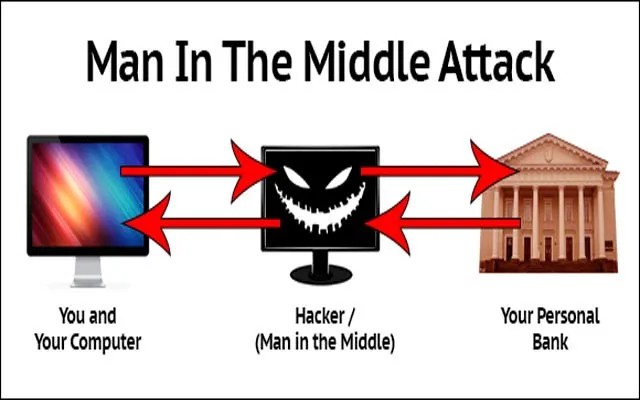

Ja. Jag vet. Titeln verkar skrämmande. Men det är inte namnet på någon film. Men jag kan satsa på att det är lika läskigt som det blir. Mannen i mitten av MITM är en typ av attack som används i saker med hackning och nätkapning.

Men varför namnet Man in the MITM. Vänta! Det är inte det! Det var tidigare känt som Monkey-in the Middle. Jag vet inte varför det kallades det, men jag vet säkert varför Man in the MITM är namnet. Följande bild kommer att vara självförklarande för sin definition.

Bildkälla: github.com

Man-in-The-Middle Attack (MITM) Synopsis

Fortfarande i tvivel? Låt mig förklara det här för dig. Antag att du är en person som är skyldig att göra webbplatsbesök regelbundet för ditt företag för någon typ av jobb. Du besöker dina kunder och ansluter din dongle för att starta internet.

Men du ser att du misslyckades med att ladda ditt internetpaket (antar bara). Och nu kan du inte ens ladda det på grund av att ditt internet är nere.

Nu är klienten tillräckligt bra för att du ska få tillgång till sitt trådlösa LAN eller Wi-Fi i vårt fall. Men saken är, är det säkert? Absolut inte. Du, min vän nu kan bli ett offer för några stora företags spionage grejer. Hahaha… Inte exakt, men min poäng är bara att det inte är säkert. Låt mig förklara det för dig på något annat sätt.

Det jag sa till dig ovan var bara en varning. Jag har gjort det i verkliga livet, och låt mig visa er konsekvenserna av det. Jag är en penetrationstestare till att börja med.

Vad jag ska säga här är vad jag föreslår att du gör i din egen hemmiljö eller labb. Att göra detta på offentlig plats kan ge dig några allvarliga juridiska frågor. (Kort sagt, tills du inte har en bra advokat, gör inte detta).

Olyckan

För två år sedan, när jag fortfarande lärde mig hacking (jag lär fortfarande), satt jag i en McDonalds i Pune, Indien. Mitt internet var nere den veckan på grund av extrem nederbörd. Och eftersom jag är en person som inte kan leva utan internet bestämde jag mig för att krascha på en McDonalds, eftersom det är GRATIS Wi-Fi.

Ja, människor hoppar genast direkt på en plats där det finns gratis internet (åtminstone människor i Indien gör) utan att tänka på problemen det kan orsaka (på grund av människor som jag).

Så jag startade min bärbara dator. Jag hade installerat Arch Linux vid den tidpunkten som fortfarande är min favorit. Men vad jag gjorde kunde göras på alla bärbara datorer installerade med grundläggande Linux OS (YES-Its Linux). Jag var uttråkad och eftersom jag inte hade något att göra, startade jag en MITM-attack för rolig grund. Denna attack är ganska sofistikerad.

Vad detta skulle göra är att det förmodligen skulle få andra datorer och mobiltelefoner i nätverket att tro att jag är routern och skickar alla paket genom mig. Om du inte är förskräckt över detta, borde du vara det.

Anledningen till det är för att jag nu hanterar varje information som passerar genom nätverket. både inkommande och utgående trafik. Nu kan jag se paketen, snifta dem och titta igenom alla data som passerar.

Antingen är det människor som loggar in på sociala nätverkswebbplatser, människor som pratar med varandra eller värre, människor som gör banktransaktioner. Jag skulle normalt hålla sig borta så snart jag såg någon banks digitala certifikat. Men vad jag skulle göra bara för skojs skull är att jag skulle ändra chattarna som folk brukade göra.

Detta var allvarligt kul. WhatsApp är säkrat (eller åtminstone kan du inte knäcka det så fort det passerar genom nätverket). Många brukade använda We-chat och Hike som hade extremt låg kryptering eller ingen kryptering alls. Så när en kille brukade be en tjej att träffas någonstans, skulle jag vanligtvis ändra adressen till deras möte.

Jag vet att detta är barnsligt, men som sagt, det var kul. (Jag gjorde faktiskt mycket mer än bara det här). Så, saken är att jag inte bara kunde se transaktionerna och trafiken hända, jag kunde till och med ändra dem, skicka något helt från listorna.

Till exempel, om någon spelar en video på YouTube, kan jag helt ändra den videon med någon enkel JavaScript och troll dem. Låt mig nu fråga dig om mitt första exempel på att använda en helt slumpmässig Wi-Fi, tycker du att det är säkert?

Rekommenderade kurser

- R Studio Anova Techniques Training Bundle

- Online-certifieringsträning i AngularJS

- Professionell ISTQB nivå 1-utbildning

- Professionell programvara som testar grundläggande utbildning

Hur och varför

Okej, nu är den huvudfrågan som ni alla har väntat på att ställa? Varför? Det är förmodligen inte ens en fråga. Det finns många svar för det, som att säkra dig själv eller förstå riskerna och vetenskapen för hur det fungerar i verkligheten och hur du vet och fångar alla som gör samma saker för dig .

Så för att börja med att göra en MITM-attack rekommenderar jag att du använder Kali Linux. På så sätt finns det mycket mindre krångel för dig att installera någonting, eftersom Kali Linux är en pentestande programvara och den kommer med nästan alla verktyg som är förinstallerade.

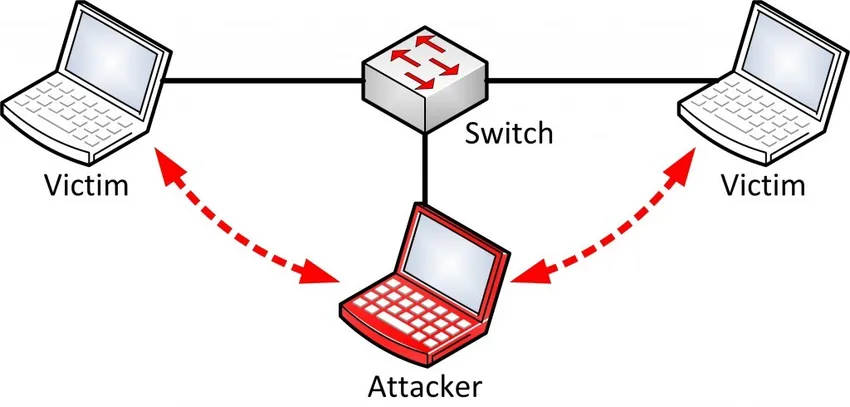

MITM utförs normalt med ARP-förgiftning. MITM inkluderar cookiesteling, session kapning där du kan fånga varje persons hela inloggningssession och många fler.

Med tillräckligt med information kan man till och med utföra en Distribuerad Denil of Service-attack och ta ner hela nätverket. Jag kommer inte skriva ner fullständiga kodkoder, här. Men jag skulle berätta grunderna för MITM för att komma igång med. Anledningen till detta beror på att attacken oftast beror på routerns säkerhet också.

Du kan bara inte ta en bärbar dator idag och hacka in något. Du behöver korrekt installation för det. Så efter att ha installerat kali linux skulle jag rekommendera att ha en bra övervakning och injicera Wi-Fi.

Den jag har använt i månader är TP-Link Wn722n. Den har ett bra sortiment och är extremt kraftfull och bärbar för att göra en MITM-attack.

Nu behöver du bara använda ArpSpoof för att förfalska ditt Mac-ID för att låta nätverket tro att du är routern och sedan fånga allt paketet via Wireshark och tcpdump. Du kan också sniffa trafiken med Dsniff, men du kan dock inte sniffa https-paket.

Dsniff fungerar bara med oskyddat sockelager, dvs. http och inte https. För att arbeta med http, måste du använda SSL Strip, för att kassera lagret Secure sockets och sedan sniffa paketen genom det.

Det finns några fler saker att tänka på. Se till att din brandvägg är konfigurerad för att acceptera dessa paket. Om du gör detta på LAN är det inte något problem, men om du försöker göra detta på ett WAN, måste du porta framåt för att få dessa paket.

Följande är några MITM Attack Tools som kan användas:

För fönster:

Cain and Abel - Ett GUI-verktyg för att sniffa en ARP-förgiftning. Eftersom jag är i detta område sedan länge, skulle jag hellre föreslå att inte gå efter en man i mitten attackverktyg för windows. Anledningen är att om du försöker göra flera attacker hjälper windows inte. Du måste byta till Linux eller ha flera datorer, vilket inte är bra.

För Linux:

- Ettercap och Wireshark: Att sniffa paket på LAN

- Dsniff: Att fånga SSH-inloggningar

- SSLStrip - Ta bort säkert lager över paket

- Airjack - Att göra flera MITM: er på en gång

- Wsniff - Ett verktyg för att ta bort SSL och HTTPS

Om du trodde att det var så, vänta. Det finns en plattform till som de flesta av er kanske inte ens känner till: Och det är min favorit Android. Låt oss se vad Android har i sin butik:

- Dsploit - Ett verktyg för bara olika typer av MITM-attacker

- Zanti2 - Zanti är en kommersiell mjukvara, tidigare var det en betald app, men nyligen har de gjort det till ett freeware. Det är extremt starkt i fall av MITM: er och andra attacker

- Wireshark - Samma som Linux

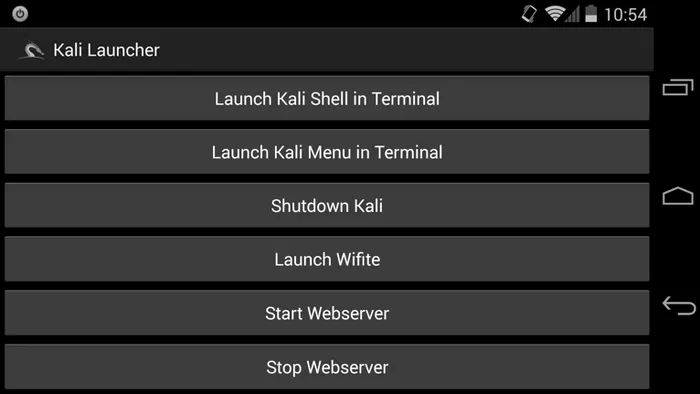

- Kali Linux - Ja. Det finns Kali Linux tillgängligt för Android som nu kallas NetHunter. Det bästa är att du till och med kan ssh in din egen hemdator med det och sedan börja hacking utan att lämna några spår.

Så nästa gång du ser någon röra dig i ditt nätverk är det inte bara en kille med en bärbar dator du behöver vara tveksam till. Alla personer med en bra Android-mobiltelefon som Nexus eller One plus kan hacka in i ditt nätverk utan att du ens vet det.

Så här ser GUI från Kali på Nethunter ut:

Bildkälla: kali.org

Paranoia är nyckeln till säkerhet

Det enda sättet att hålla sig säker i denna parasitridda värld är att förbli paranoid. Det är inte bara för MITM-attack, utan för att det är för allt. Följande är några steg som du kan överväga när du öppnar en allmän Wi-Fi för att hålla dig säker:

- Använd alltid VPN när du ansluter till e-posttjänster

- Använd en säker e-post med anständig e-postsäkerhet för att upptäcka skadliga program, t.ex.: Google eller Protonmail

- Om du själv är en offentlig Wi-Fi-ägare, bör du installera ett IDS, dvs. Intrusion Detection System för att fånga alla typer av icke-normal aktivitet

- Kontrollera dina referenser då och då för att se om någon slumpmässig aktivitet har inträffat eller om den har nåtts från någon annan plats. Byt dina lösenord varje månad. Och viktigast av allt, gör dem inte lättare för människor att knäcka. De flesta människor har lösenord som 18two19Eight4. Det här lösenordet är extremt lätt att knäcka, eftersom det bara kan vara ett födelsedatum dvs 18 februari 1984. Lösenord bör vara som 'iY_lp # 8 * q9d'. Japp, det här är hur ett anständigt säkert lösenord ser ut. Jag säger inte att detta är oövvikligt. Men det kommer att konsumera 10 gånger mer den tid det tar i fallet med tidigare.

Så det skulle vara det för nu. Vänta tills min nästa blogg om Cyber Security för fler uppdateringar. Till dess, håll dig säker och fortsätt hacking.

Relaterade artiklar:-

Här är några artiklar som hjälper dig att få mer information om Secret Attacker så bara gå igenom länken.

- 13 typer av e-etikettregler som du kanske bryter

- Java-intervjufrågor för färskare | Viktigast av allt

- 6 typer av cybersäkerhet | Grunder | Betydelse

- Linux vs Windows - Ta reda på de 9 mest häftiga skillnaderna

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)