Introduktion till utmaningar för cybersäkerhet

I dagens värld har cybersäkerhetsutmaningar varit den nationella säkerheten, organisationer som sträcker sig från små till stora företag, statliga och privata universitet, sjukhus, allt utsatta för cyberattacker från hela världen. I vår strävan att hantera nyligen uppkommande hot står vi ofta för utmaningar som man måste hantera för att säkra sitt territorium.

Mycket nyligen kanske du har hört att Wikipedia togs offline (9 september 2019) i regioner i länder i Mellanöstern eftersom den attackerades med en massiv och bred distribuerad attack för att avslå tjänsten. Så om skurkarna inte skonar en gratis utbildning, vad mindre kan vi förvänta oss av dem?

Nedan redovisas en skarp som redogör för att Cyber Security Challenges bör vara högsta prioritet för topporganisationer under 2019.

Huvudsakliga utmaningar för cybersäkerhet

1) Avancerade persistenta hot

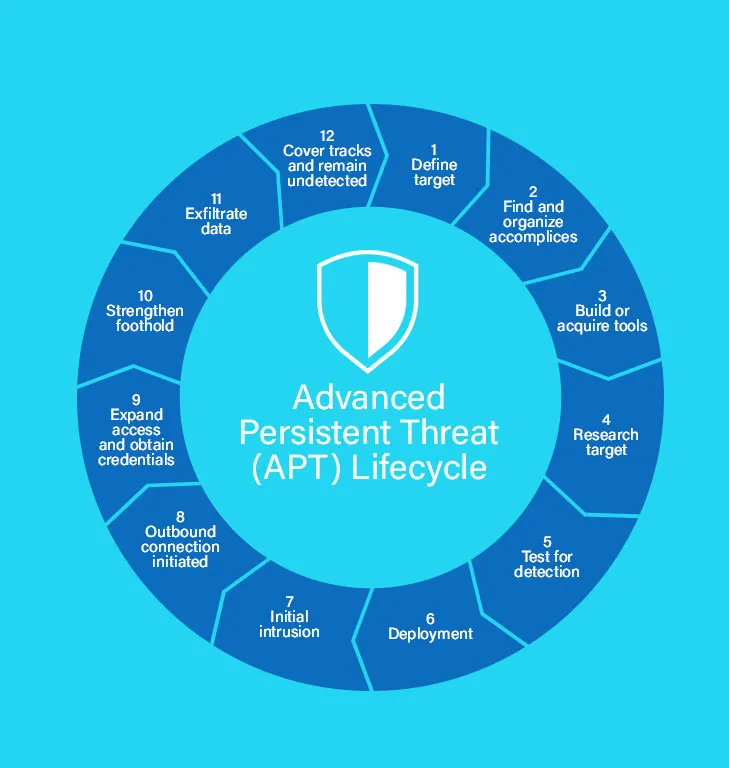

- De avancerade långlivade hoten är de hot som går det snygga sättet att tränga igenom system och servrar och stannar där längre utan att bli märkt / upptäckt av någon.

- De är utformade speciellt för att bryta mycket känslig information och idag misslyckas många organisationer med att skydda sig mot avancerade bestående hotattacker.

- APT: erna är inte som typisk skadlig programvara, de är utformade speciellt för att tjäna ett syfte, och med andra ord görs de för riktade attacker. Nedan visas en avbildad livscykel med avancerat bestående hot.

2) Evolution of Ransomware

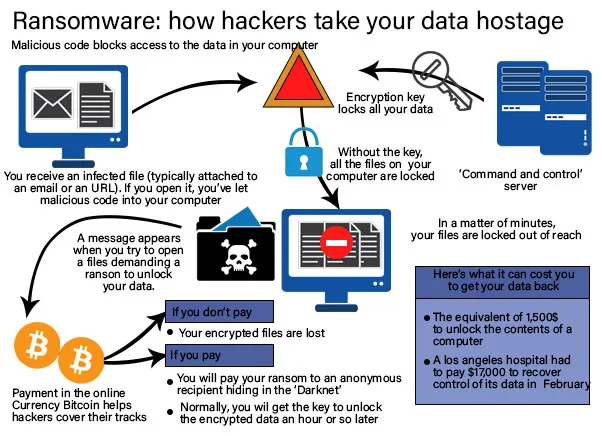

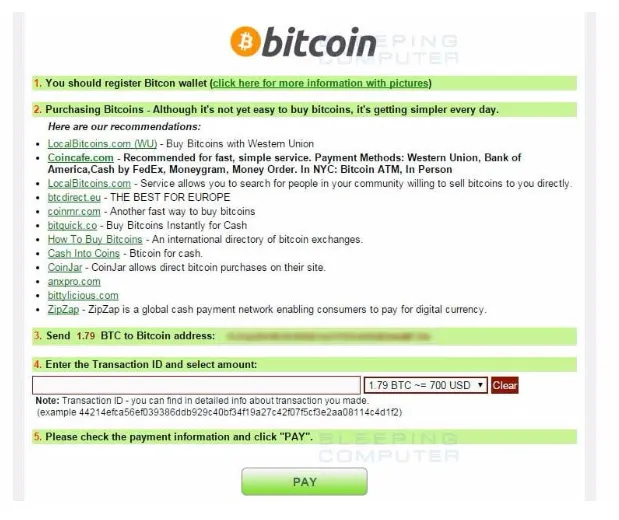

- Under de senaste åren har Ransomware-attackerna ökat kraftigt. Ransomware kan också klassificeras som en typ av APT-attacker där en skadlig programvara tränger in i ditt system, och när dagarna går börjar det att kryptera alla dina filer långsamt.

- Slutligen låses alla filer på ett system och en lösning krävs vanligtvis i form av bitcoin (Eftersom det är svårt att spåra det).

- När betalningen har gjorts tillhandahålls en dekrypteringsnyckel av hackare, där alla data kan dekrypteras tillbaka och åtkomst returneras.

- Det kan förekomma fall där en hacker med ett mycket dåligt tankesätt kan ta alla de krävda pengarna men fortfarande inte ger dekrypteringsnyckeln.

- Ransomware är cybersäkerhetens, datapersonalens, IT-och cheferens bana. Nedan visas en anatomi av en Ransomware-attack.

Några av exemplen på Ransomware är Cryptolocker, Bad Rabbit, Wanna cry, Goldeneye, Zcrypter, Jigsaw, Petya, etc.

3) IoT-hot (attacker genom komprometterade IOT-enheter)

- IoT står för tingenes internet. IoT är ett system med sammanhängande datorer, digitala, mekaniska enheter som kan överföra data över ett nätverk utan behov av någon människa till människa och människa till datorintervention.

- Alla dessa IoT-enheter har en unik identifierare som identifierar enheten genom en unik kod. I dagens värld kan alla digitala enheter som vi använder anslutas till ett nätverk och ja, det händer i nästan alla delar av världen.

- Genom att göra detta har vi kontroll över majoriteten av apparater och enheter från en enda arbetsplats - låt oss säga din mobiltelefon. I dagens värld kan du använda din mobiltelefon för att stänga av lamporna, använda Alexa, använda kylskåp och tvättmaskiner osv. Så många konsumentenheter är nu sammankopplade.

- Med andra ord, om du har åtkomst till en enhet har du åtkomst till dem alla och detta leder till ökad risk för attacker och luckor i värdepapper.

- Det kan finnas många skäl till dessa luckor som osäkra webbgränssnitt och dataöverföringar, brist på kunskap om säkerhet, otillräckliga autentiseringsmetoder, osäkra wifi, etc. Nedan finns en karta som visar hot relaterade till tingenes internet.

4) Cloud Security

- Det finns en rädsla och många organisationer är inte villiga att sätta sina data på molnet och de vill vara reserverade för en tid om det inte säkerställs att molnet är en mycket säker plats och det stämmer med lokala säkerhetsstandarder.

- Det främsta skälet är att stora organisationer har sina egna datacenter och de har en fullständig kontroll över det, informationen finns på deras platser och deras nätverk (dvs. det interna nätverket), medan data i fallet med moln inte längre står på företagets egna datacenter och även nätverket blir externt som utgör en risk.

- Få problem leder till molnattacker, få av dem är - molnkonfigurationer, osäkra API: er, Meltdown och Specter-sårbarheter, dataförlust på grund av naturkatastrof eller mänskliga fel.

5) Attacker mot kryptokurser och antagna blockchainteknologier

- Det är inte så länge att teknologier som cryptocurrencies och blockchains har börjat implementeras.

- Eftersom dessa tekniker bara har passerat sin barndomsnivå och det ligger en bra väg för deras utveckling, så att anta dessa tekniker av företag men inte genomföra lämpliga säkerhetskontroller är ett stort hot, i första hand kanske de inte känner till klyftan sig.

- Så det rekommenderas att du förstår säkerhetskontrollerna innan du implementerar dessa tekniker. Några av de attacker som gjorts är Eclipse attack, Sybil attack och DDOS attack.

6) Attacker designade med hjälp av AI och maskininlärning

Utan tvekan matas stora data från hela världen till AI-system för olika syften, och det hjälper oss att fatta våra beslut. Även om detta är en bra sida av det, kan det också vara en dålig sida. Hackare kan också använda AI och Machine Learning för att designa innovativa lösningar för att utföra mer sofistikerade attacker.

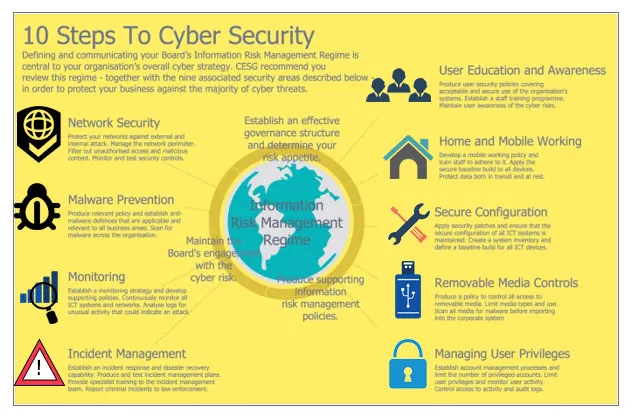

Det här handlade om utmaningarna för cybersäkerhet, och vi har talat om stora utmaningar, men vi kanske också är intresserade av att veta information om steg till cybersäkerhet, här går du:

Slutsats - Cyber Security Utmaningar

I den här artikeln har vi lärt oss de viktigaste utmaningarna för cybersäkerhet. Vi hoppas att den här artikeln kommer att vara till hjälp för dig att få kunskap om utmaningar för cybersäkerhet.

Rekommenderade artiklar

Detta är en guide till utmaningar inom cybersäkerhet. Här diskuterar vi introduktionen och de viktigaste utmaningarna för cybersäkerhet som inkluderar avancerade bestående hot, utveckling av ransomware, IoT-hot, molnsäkerhet, attacker på cryptocurrencies och antagna teknologier för Blockchain. Du kan också titta på följande artiklar för att lära dig mer–

- Vad är Cyber Security?

- Typer av cybersäkerhet

- Betydelsen av cybersäkerhet i våra liv

- Karriärer inom cybersäkerhet

- Cybermarknadsföring

- Eclipse vs IntelliJ | Topp 6 skillnader du borde veta