Introduktion till Cloud Security Tools

Molnsäkerhetssäkerhet hänvisar till en bred uppsättning tekniker som styr, använder och skyddar de virtualiserade dataprogrammen, dess unika IP, tjänster och integrerade infrastruktur för molntjänster. Det är en underenhet för datasäkerhet, nätverkssäkerhet och mer inom informationssäkerhet. Säkerhetsproblem är kopplade till molnenheten. Organisationer använder molnteknologi för olika ändamål och varje modell har unika funktioner. Den olika servicemodellen för moln är mjukvara som en tjänst, infrastruktur som en tjänst och plattform som en tjänst som distribueras i någon av de privata, offentliga, hybrid- och community-molnen. Säkerhetsfrågorna ingår i två breda kategorier, en fråga står inför av molnleverantörer och den andra frågan står inför kunder. I den här artikeln kommer vi att diskutera några av de viktiga verktygen för molnsäkerhet i detalj.

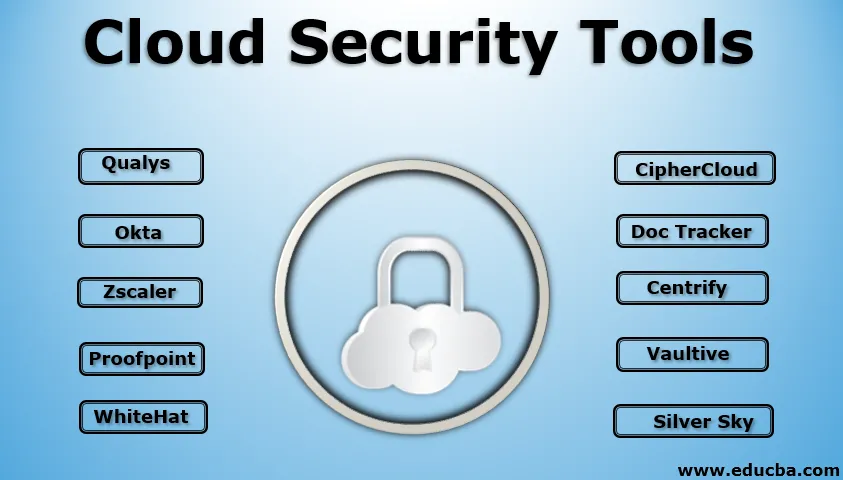

Top Cloud Security Tools

Företagets storlek är inte en fråga när det gäller säkerhet. Även mobiltelefonen har många lösenord och mönsterlås för att skydda användardata. Hackare är spridda varje plats för att knäppa upp informationen när det finns en dålig brandvägg. Så säkerhet är den första obligatoriska som kontrolleras regelbundet. Här är några säkerhetsverktyg som är lovande och fickvänliga att installeras på dina hårdvaru- och programvarusystem.

1. Qualys

Qualys-verktygen installerade för att kontrollera eventuella hot och säkra dina enheter och webbapplikationer och webbsidor genom molnlösningar. Organisationen analyserar alla skadliga attacker och ser till att ingenting påverkas av användarens data eller system. Om den hittar något angrepp, visas de nödvändiga stegen för att lösa problemen och skanna igen alla webbsidor och applikationer för att få det klart och fungera effektivt. Qualys producerar en endast molnvägg för att skydda webbsidorna från alla hot.

2. WhiteHat Security

WhiteHat-säkerhet syftar till att skydda användarwebbplatserna från rotnivån som inkluderar kodningsprocessen. Det här verktyget är tillgängligt som ett paketpaket med inbäddat med fem olika applikationer. Den första applikationen används för att skydda webbsidor och kodning. Den andra applikationen hjälper till att identifiera de problem som upptäcktes innan webbplatsen lanserades under sin pre-produktionstid. En annan app hjälper användaren att kontrollera alla större problem i den levande miljön. Den fjärde applikationen gör det möjligt för användaren att komma åt webbsidorna även genom hål när någon patch upptäcks. Den huvudsakliga fungerar som en forskningsarm och ger dig larm med uppdaterad information om användarsäkerhetsnätverket.

3. Okta

Okta fokuserar på identitetshantering om varje person som loggar in och vad som är orsaken till deras inloggning. Den har redan databaserna för de anställda som dagligen loggar in för grundläggande hälsokontroller och resultatkontroller, sedan har den information om klienter, leverantörer av molntjänster, tredjepartskunder. Det känner till de människor som arbetar i backend och framåtvänd tillgång till människor. Det hjälper användaren att hantera applikationerna inkluderar Google-applikationer, försäljningsstyrka, arbetsdag, Microsoft Office Suite 365. Det kan också spåra datasäkerhetsavtal, inloggningsknappar och inloggningsdashboards.

4. Proofpoint

En Proofpoint är ett verktyg som endast fokuserar på e-post som automatiskt genereras från veckahålet över systemen som är en enkel plats för hackarna att komma in. Det förhindrar inte bara inkommande data utan garanterar också varje enhet enhet som är utgående. Det hjälper till att förebygga dataförlust. Det fungerar också på kryptering och dekryptering av datahantering och dataflöde.

5. Zscaler

Det är produkten till Direct-molnätverket som används för kostnadseffektiv och enkel distribution än gamla säkerhetsmetoder. Företagsprodukten Zscaler skyddar systemen från avancerade hotattacker genom att övervaka och kontrollera trafiken som kommer in och flyter ut från användarnätverket som fungerar som en checkpost. Det säkerställer och övervakar också mobiltelefonen med en speciell onlineapplikationspanel.

6. CipherCloud

CipherCloud är en applikation som används för att säkra alla andra tjänster och produkter som Google-applikationer, Amazon webbtjänster, Chatter, Office 365. Det säkerställer att data skyddas genom kryptering, regulerad trafikövervakning och antivirusscanning.

7. Doc Tracker

Doc Tracker finns överst i säkerhetslagret som delar filerna från Box och office 365. Användaren bör tillämpa ett säkerhetslager ovanpå filerna, om de glömmer att göra det kan vem som helst läsa det, redigera det och kontrollera det den. Doc Tracker fokuserar för att förhindra dokumenten från den här typen av scenarier. Det gör det möjligt för användaren att veta om den andra personen som ska komma åt filen som delas. Om han försöker hantera bortsett från sina gränser kan användaren ta om filen igen genom att klicka på “unsharing”

8. Centrifiera

Centrify syftar till identitetshantering i flera applikationer och enheter. Huvudmålet är att få användare, arbetsgivare, kunder att se ut som ett centralt område som ska ses och nås genom företagets policyer. Det ger ett larm när en person försöker logga in från molnprogramvara eller molnapplikationer på plats. Det är en speciell produkt som fungerar för Samsung Knox som har lagt till skyddsprogramvara. Denna produkt tillåter den enda inloggningsprocessen.

9. Vaultive

Vaultive fungerar som en transparent nätverksproxy som ligger mellan cyberspace och nätverk utan någon förordningsutrustning. Innan du använder de molnbaserade servrarna förväntar du dig inte att företaget ska tillhandahålla fullständig säkerhet för användarens filer och data, istället för att öva för att skydda egna data genom kryptering innan det kommer in i servrarna. Vaultive krypterar alla utgående data från office 365 innan de kommer in i nätverk och applikationer

10. Silverhimmel

Det måste vara en användares one-stop-shop för molnbaserad säkerhet. Det ger e-postövervakning och nätverksskydd. Det främjar användaren att bli en kund av HIPAA och PCI-avtal. Denna stora klient reglerar företagets policy och hälsoinformation och betalningar online för ett företag genom att ge starka flerlagers säkerhetssystem.

Slutsats

Det är därför säkerheten som en tjänst måste distribueras och användas effektivt över hela nätverket för att förhindra dataläckage, dataförlust och datasnäpp från hackare.

Rekommenderade artiklar

Detta är en guide till Cloud Security Tools. Här diskuterar vi de olika molnsäkerhetsverktygen som är lovande och fickvänliga att installera på din hårdvara och mjukvarusystem. Du kan också gå igenom våra andra relaterade artiklar för att lära dig mer-

- IoT-säkerhetsproblem

- Gratis dataanalysverktyg

- Principer för cybersäkerhet

- Verktyg för regressionstest

- Brandväggsenheter

- Typer av chiffer

- Typer av molnberäkning