Introduktion till typer av brandväggar

Strävan efter lämpliga verktyg för jobbet representerar ett av de största problemen som företag står inför när de försöker säkra sin känsliga information. De flesta företag kanske inte har en klar uppfattning om hur man hittar rätt brandvägg eller brandväggar för deras behov, hur man ställer in denna typ av brandväggar eller varför sådana brandväggar kan behövas även för ett vanligt verktyg som brandväggen.

Vad är brandväggar?

En brandvägg är ett slags cybersäkerhetsverktyg som används för att kontrollera nätverkstrafik. Brandväggar kan användas för att isolera nätverksnoder, interna källor eller till och med specialprogram från externa trafikkällor. Programvara, hårdvara eller molnet kan vara brandväggar, varvid brandväggar av varje slag har olika fördelar och nackdelar. Huvudmålet med en brandvägg är att blockera skadliga nätverksbegäranden och datapaket samtidigt som det tillåter legitim trafik. Icke desto mindre är ordet "brandvägg" för brett för köpare av IT-säkerhet att använda. Det finns många olika typer av brandväggar, som alla fungerar på olika sätt, både inom och utanför molnet, för att säkra olika typer av viktig information.

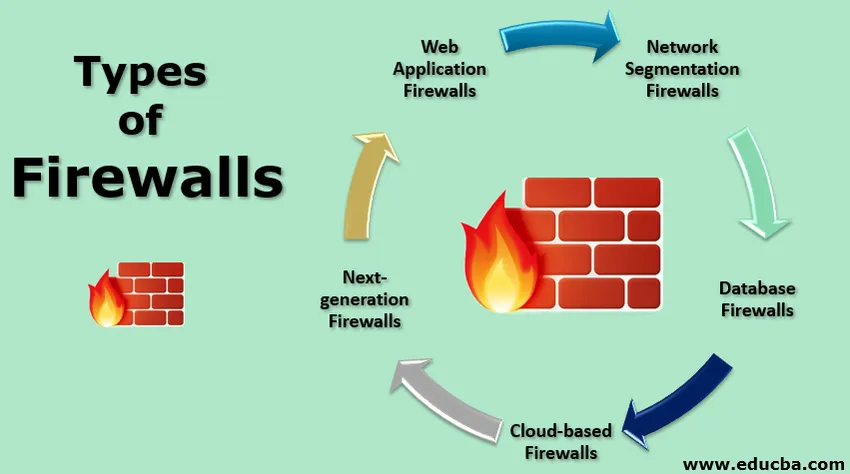

Topp 5 typer av brandvägg

Nu kommer vi att se typen av brandvägg:

1. Webbapplikations brandväggar

En brandvägg för webbapplikationen är vanligtvis en proxyserver mellan en applikation på en server och användarna av en applikation som kommer åt appen utanför företagets nätverk. Proxy-servern tar in data och skapar sedan en anslutning på den interna klientens räkning med begäran. En stor fördel med denna konfiguration är att databasen är skyddad från portkontroller, försök att lokalisera applikationsserverkoden eller annat skadligt beteende som drivs av slutanvändare. För att filtrera skadliga förfrågningar analyserar proxyservern också data för att förhindra att de når databasen för webbappar.

Skyddsnivå: Hög eftersom webbapplikationsservern erbjuder en buffert för oidentifierade och potentiellt skadliga användare som annars kan ha direkt tillgång till webbapplikationsservern. Detta är viktigt eftersom många applikationer har hemliga data som är värdefulla för hackare som är särskilt attraktiva i applikationer med webben.

Svagheter och styrkor: Brandväggar för webbapplikationer är enklare, mindre sårbara och lättare att korrigera än själva webbservrarna. Detta innebär att hackare kan överväga applikationer bakom brandväggen väsentligt svåra. Men proxy-brandväggar stöder inte alla applikationer enkelt och kan minska prestandan för den säkra applikationen för slutanvändare.

2. Nätverkssegmenteringsväggen

En brandvägg för nätverkssegmentering (vi kan också säga säger interna nätverksbrandväggar) används för att hantera nätverkstrafikflöden mellan platser, operativa områden, divisioner eller andra affärsenheter. Det tillämpas vid undernätgränser. På detta sätt kan det finnas ett nätverksbrott i ett område och inte i hela nätverket. Det kan också tjäna till att skydda områden i nätverket som det garanterar, till exempel databaser eller forsknings- och utvecklingsenheter.

För väldigt stora företag eller företag med nätverksomkretsar som är svåra att säkra är nätverkssegmenteringsväggarna mest användbara.

Skyddsnivå: Även om en angripare inte kan flytta en nätverkssegmenteringsvägg från en del av ett nätverk till en annan, kan den bara bromsa framstegen hos en angripare i praktiken om det första avbrottet är snabbt att identifiera.

Styrkor och svagheter: Om en aggressor uppnår nätverkstillgång kan det vara betydligt svårare för en nätverkssegmenteringsvägg att få åtkomst till särskilt känslig information.

3. Databas brandväggar

Som namnet antyder är brandväggar en typ av brandvägg för webbapplikationer utformade för att skydda databaser. Dessa installeras vanligtvis direkt på databasens server (eller nära nätverksposten, där mer än en server har flera servrar som är utformade för att skydda dem). Deras mål är att identifiera och undvika unika serverattacker, till exempel skript på flera platser, vilket kan leda till konfidentiell information i databaser som angripare har åtkomst till.

Skyddsnivå : Förlusten av konfidentiell information är vanligtvis dyr och kostsam, vad gäller förlorad trovärdighet och dåliga annonser . För detta ändamål behövs alla lämpliga steg för att skydda databaserna och deras data. För säkerheten för dessa lagrade data har en nätverksbrandvägg lagt till betydligt .

Om du lagrar värdefull eller konfidentiell databasdata rekommenderas starkt att en brandvägg används. Enligt riskbaserad säkerhet stalades mer än 4 miljarder poster fyra gånger högre än 2013 När hackare fortsätter att rikta in sig på databaser betyder det att poster blir allt viktigare.

Styrkor och svagheter: Serverbrandväggar kan tillhandahålla en effektiv säkerhetsåtgärd och kan också användas för att spåra, granska och rapportera efterlevnad i lagstiftningssyfte. Men endast om de är konfigurerade och modifierade korrekt och erbjuder lite skydd mot nolldagars utnyttjande kommer de att vara effektiva.

4. Molnbaserade brandväggar

En molnbaserad brandvägg är ett alternativ till en företags datacenter-brandvägg men har samma syfte: att skydda ett nätverk, en applikation, en databas eller andra IT-resurser.

Skyddsnivå: Den säkerhetsproffs som är specialiserad på brandväggshantering konfigurerar och hanterar en molnbrannvägg som en tjänst så att den kan erbjuda utmärkt skydd för de resurser som den skyddar. Det kommer också att vara mycket tillgängligt med liten eller ingen planerad eller oplanerad driftstopp. Det görs vanligtvis med konfigurationen av företagets routrar för att vidarebefordra trafik till Cloud-brandväggen när mobilanvändare ansluter till den antingen via VPN eller som proxy.

Medan dedikerade containergrenväggar tillhandahålls, kan en container också skyddas via iptables som körs på containern med värdbrandväggar.

Styrkor och svagheter: Konfigureringen av en containerbrandvägg är förmodligen enklare än en värdbrandvägg som fungerar på alla containrar. Men det kan vara slöseri och svårt att motivera på kostnadsbasis i mindre inställningar.

5. Nästa generations brandväggar

Nästa generations brandväggar används för att skydda nätverket från oönskad datatrafik, men de skiljer sig från konventionella brandväggar. Förutom port, ursprung, destinations-IP-adress och protokoll ger NGFWs programvarasynlighet med full stack-synlighet genom att titta på innehållet i varje datapaket. Det låter dig förbjuda användning av specifika applikationer som kamrater för fildelningsprogram i applikationslager och begränsa applikationer som tillåter Skype att användas för röst via IP-samtal, men inte för fildelning, med hjälp av en applikationslager-brandvägg.

En NGFW ger bättre täckning av nätverksbrandväggen än en konventionell brandvägg, vilket lämnar kostnader och prestandaproblem å ena sidan. Dessutom tillhandahåller många NGFW: er andra funktioner såsom upptäckt av intrång, skanning av skadlig programvara och inspektion av SSL-programvara . Dessa kan vara användbara för organisationer med dessa appar som inte redan har punktlösningar men också kan leda till en betydande minskning av dataflödeskapaciteten för NGFW när den är inaktiverad.

Styrkor och svagheter: NGFW har mycket mer kornkontroll av data, vilket gör att NGFW kan hantera ett bredare spektrum av potentiella hot och inte kan komma åt företagets nätverk. NGFW: er kostar dock mer än traditionella brandväggar, vilket kan orsaka problem med nätverksprestanda eftersom de utför paketkontroll snarare än bara paketfilter.

Nivåskydd: Ganska högt eftersom de ger en hög grad av granulär kontroll. Sådana uppgifter kan krävas för att följa PCI och HIPAA.

Unified Threat Management

Unified UTM-enheter ger små och medelstora företag en nästan komplett säkerhetslösning som en enda låda som ansluts till nätverket. Typiska UTM-funktioner inkluderar vanliga brandväggar, ett system för detektering av intrång (inklusive kontroll av inkommande trafik, e-post för virus och skadlig programvara, svartlistning) och en svart lista med webbadresser för att hindra arbetare från att komma åt identifierade webbplatser som phishing. Webbprogrammets brandvägg och nästa generations brandväggsfunktioner (NGFW) har också säkra webbportar (ibland).

Styrkor och svagheter: UTM : er har en viktig attraktion: ett enda köp täcker alla säkerhetskrav och kan kontrollera och konfigurera alla säkerhetsfunktioner genom en enda hanteringskonsol. De flesta UTM: er erbjuder grundläggande säkerhetsnivåer till det ursprungliga inköpspriset och ytterligare säkerhetsprodukter (som IPS) kan vara tillgängliga mot en valfri licensavgift. Den största nackdelen är att UTM: er inte kan erbjuda samma säkerhetsnivå som en kombination av mer komplexa produkter, men det kan vara akademiskt eftersom det ofta finns ett val mellan UTM och ingen säkerhetslösning.

UTM är lämpliga för mindre företag som inte har någon dedikerad säkerhetspersonal och saknar nödvändig expertis för att konfigurera punktlösningar.

Skyddsnivå : Vissa UTM: er fungerar bra för att säkra ett nätverk, men de bästa lösningarna kan erbjuda bättre skydd för varje säkerhetsfunktion.

Slutsats

Så i den här artikeln har vi sett olika typer av brandväggar med sina styrkor och svagheter. Oavsett vilken brandväggstyp du väljer, kom ihåg att en felaktig brandvägg kan vara sämre än en brandvägg på något sätt, eftersom den ger ett farligt säkerhetsintryck medan du erbjuder lite eller inga brandväggar. Jag hoppas att du kommer att hitta den här artikeln användbar när du väljer rätt brandvägg för ditt system.

Rekommenderade artiklar

Detta är en guide till typer av brandväggar. Här diskuterar vi de fem bästa typerna som webbapplikation, nätverkssegmentering, databas, molnbaserade och nästa generations brandväggar med sina styrkor och svagheter. Du kan också titta på följande artiklar för att lära dig mer -

- Topp 9 typer av cybersäkerhet

- Introduktion till säkerhetsteknologier

- Vad är en phishingattack?

- Vad är nätverkssäkerhet? | fördelar

- Brandväggsenheter

- Vad är router?

- Färdigheter för att bli en full-stack webbutvecklare