Certified Ethical Hacker - Det är inte ovanligt att folk pratar om att en webbplats "hackas" och du kanske har sett nyhetsrapporter om populära webbplatser som hackats av en grupp människor eller av en person. I cybervärlden kallas de människor som utför sådana "kriminella" handlingar hackare. De kan vara intelligenta programmerare eller nätverksadministratörer som kan göra för spänningen eller att stjäla information eller ta kontroll över en webbplats eller portal.

För att hitta kryphål i ett system eller en egendom är den bästa metoden att anställa en tjuv och ta reda på den. Inom informationsteknologi hittas kryphål och svagheter på en webbplats av företag genom att anställa etiska hackare. De är utbildade certifierade personer med många års erfarenhet för att upptäcka kryphål så att företag snart kan ansluta det och förhindra enorma förluster i händelse av en otänkad hackning eller virusattack på en webbplats.

Svårighetsgraden av cyberattackerna kan mätas utifrån det amerikanska Vita husets handlingsplan för att spendera 19 miljarder dollar på cybersäkerhetsinitiativ, inklusive att utbilda konsumenterna att använda tvåfaktorsautentisering. Detta följer nyligen hacking som kompromitterade personuppgifter från amerikanska medborgare - i november anklagade de federala myndigheterna tre män för att ha intrång i system med nio finansinstitut, inklusive JP Morgan, Dow Jones, Scottrade och eTrade, vilket sätter uppgifterna från 100 miljoner kunder i riskzonen.

En studie av Ponemon Institute 2014 visade att den genomsnittliga kostnaden för ett dataintrång för det drabbade företaget är $ 3, 5 miljoner dollar

Många branschforskningar och undersökningsrapporter har visat ökande säkerhetsbrott på webbplatser och datornätverk och därmed ökat möjligheterna för utbildade eller licensierade etiska hackare.

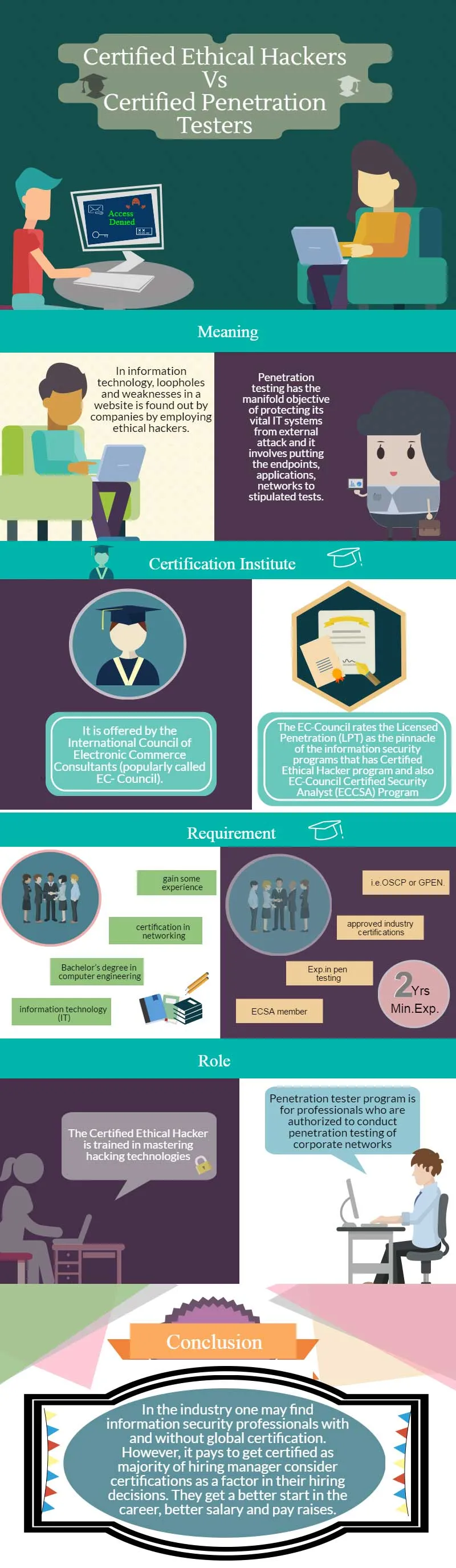

CEH vs CPT Infographics

Hur blir man en certifierad etisk hacker?

Det finns många institutioner som erbjuder hackerutbildningskurser men i slutändan bör det leda till att du får certifierad certifierad etisk hacker (CEH) som erbjuds av International Council of Electronic Commerce Consultants (populärt kallad EC-Council).

Det är inte lätt för någon att bli en etisk hacker eller en certifierad etisk hacker eftersom tidigare erfarenheter inom IT-branschen är ett krav för någon formell utbildning inom detta område. Helst bör en etisk hacker ha en programmeringsbakgrund med en kandidatexamen i datateknik eller informationsteknologi (IT). Det första steget är att få en certifiering inom nätverk, få lite erfarenhet inom området innan du går till Cisco CCNA-certifiering (Cisco Certified Network Associate). Det är ett certifikat som validerar en professionals förmåga att förstå konfigurering, drift, konfigurering och felsökning av växlade och dirigerade nätverk på medelnivå och inkluderar också verifiering och implementering av anslutningar via fjärrplatser med hjälp av WAN.

Därefter är det bättre att tjäna ytterligare certifieringar i Securty, CISSP eller TICSA. Detta gör det möjligt för personen att få en position inom informationssäkerhet. I detta skede är det bättre att få erfarenhet av penetrationstest. Penetrationstest involverar bedömning av säkerheten för IT-implementering som görs i en organisation. Det görs med målet att identifiera de sårbarheter som finns i nätverket. De områden som är sårbara inkluderar servrar, operativsystem, trådlösa nätverk, mobila enheter, service, konfigurationer och applikationer. Dessa tester kan göras manuellt eller genom att köra automatiserade program.

Därefter, efter att ha fått mer exponering i branschen, kan man försöka att få den internationella certifierade etiska hackercertifieringen (CEH) som tillhandahålls av International Council of Electronic Commerce Consultants (EC –Council). Enligt EC är programmet Certified Ethical Hacker toppen av de mest krävda utbildningsprogrammen för informationssäkerhet för proffs.

Förutom nätverkskurser bör en etisk hacker ha kunskap om Unix / Linux-kommandon och distributioner, programmering i C, LISP, Perl eller Java. Kunskap om databaser som MySQL kommer också vara praktiskt för etiska hackare.

Bortsett från teknisk kunskap behöver de också ha problemlösning och färdigheter eller social teknik. De bör få människor att avslöja sina referenser, starta om eller stänga av system eller köra filer.

Det finns fem faser i etisk hacking- 1) Reconnaisance, 2) Gaining Access 3) Enumeration, 4) Keeping Access och 5) slutligen täcker dina spår. Reconnaisance innebär att man samlar in information om ett avsett mål för en skadlig hack genom att undersöka målsystemet. Portarna skannas för att hitta svagheter i systemet och för att hitta är sårbarheter kring brandväggen och routrarna. När det har upptäckts kan hackaren ha tillgång till systemet. Det finns två typer av rekognoseringsaktiva och passiva.

Passiv rekognosering kan inte ha något att göra med informationssäkerhet eller IT-system men det kan vara kunskap om företagsrutiner - de tider då anställda anländer och lämnar. Eller det kan vara Internet-protokolländringar, namnkonventioner, dold server eller nätverk. Hackaren övervakar flödet av data för att se vid vilka tidpunkter transaktioner äger rum och trafikvägarna.

Att få tillgång till systemet är den viktigaste fasen av hackarattacken. Det kan hända via lokalt nätverk (LAN) eller internet, lokal åtkomst till en PC eller till och med offlineåtkomst. Det inkluderar stackbaserade buffertöverskridningar, denial of service (DoS) och session kapning.

Uppräknings- eller skanningsfasen innebär att man undersöker nätverket baserat på information som samlats in under rekognosering. Verktygen som används är uppringare, portskannrar, nätverkskartare, sopare och sårbarhetsskannrar.

Att upprätthålla åtkomst är avgörande för att behålla den för framtida användning. Ibland har de exklusiva åtkomst genom bakdörrar, trojaner, rootkits. Det sista steget är täckning av spår för att undvika upptäckt av säkerhetspersonal. Certified Ethical Hacking (CEH) -programmet täcker dessa ämnen i detalj och testas av EC-Council innan de tilldelar certifiering som kvalificerar kandidaten att ta upp utmanande uppdrag i branschen.

Examen testar kunskaper och färdigheter hos kandidater inom följande områden-

-

- Telekom, nätverk, cybermedia och IT-system

- Har en bred förståelse av säkerhetsprotokoll associerade med operativsystemen MAC, Linux och Windows,

- Bör ha kapacitet att hacka hacket till ett datorsystem i en organisation för att bedöma dess sårbarheter och svagheter med vederbörlig tillåtelse-

- Vidta förebyggande och korrigerande åtgärder mot skadlig attack

- De bör vara skickliga på att identifiera och spricka olika typer av lösenord och hindra lösenordsattacker.

- Förstå kryptografi och krypteringstekniker med privat / offentlig nyckelinfrastruktur.

- De bör ha kunskap om cyberattacker inklusive trojan, URL, obfuscation, identitetsstöld och social teknik.

Lär dig hur du skyddar företag från farorna med skadliga hackningsinsatser. Utvärdera säkerheten för datorsystem med hjälp av penetrationstesttekniker. Utveckla etiska hacking-färdigheter.

Penetration Testing

Genomträngningstestning har det många syftet att skydda sina viktiga IT-system från extern attack och innebär att sätta slutpunkter, applikationer, nätverk till föreskrivna tester. Det gör det möjligt för säkerhetspersonal att i förväg avvärja eventuella hot genom att initiera åtgärder där sårbarheter hittas.

Regelbunden penna-testning är fördelaktigt för företag att i förväg veta vilka säkerhetsrisker IT-systemet utsätts för. Aktuella korrigerande åtgärder förhindrar hackarna från att intrång i nätverket och äventyra värdefull data. Det undviker kostnaderna för ett säkerhetsöverträdelse som kan komma att uppgå till miljoner dollar och förlust av bild när det gäller kundskydd av data och affärsinformation till affärsinformation som inbegriper data från tredje part. Penetrationstest hjälper organisationen att uppfylla överensstämmelse / revisionsbestämmelser som GLBa, HIPAA och Sarbanes-Oxley. Företag kan spara betydande pengar genom böter relaterade till säkerhetsbristande av penetrationstest. De kommer att kunna följa testningen enligt mandat i federala FISMA, PCI-DSS eller NIST.

Rekommenderade kurser

- Professionella webbtjänster i Java-kurs

- Certifieringsträning i spelutveckling i C ++

- Online etisk hackningsträning

- E1261Professionell Vegas Pro 13-utbildning

Licenserad penetrationstest av EC-rådet

EG-rådet bedömer Licensed Penetration (LPT) som höjdpunkten i informationssäkerhetsprogrammen som har Certified Ethical Hacker-programmet och även EC-Council Certified Security Analyst (ECCSA) -program.

EG-rådet LPT-tentamen är den mest utmanande praktiska tentamen innan certifiering tilldelas. Onlineversionen av kursen har över 39 intensiva moduler, över 2300 bilder som går in på komplexa aspekter av penetrationstest. Kursen ger 1100 verktyg för att hjälpa dem att dyka djupt in i vetenskapen om penetrationstest.

EG-rådet säger att LPT-examen utvecklades i samarbete med små och medelstora företag och utövare över hela världen efter en grundlig uppgift, roll, jobbuppgift och kompetensgapanalys. Det simulerar ett komplext nätverk av en multinationell organisation i realtid.

Onlineversionen av kursen gör det möjligt för informationssäkerhetspersonal att lära sig penetrationstest från var som helst i världen och ansöka om LPT-licens. Licensen är en försäkring för dina intressenter att du har kompetensbaserad kompetens för att utföra en grundlig säkerhetsbedömning.

Urvalskriterier

Inte alla IT-proffs är berättigade att ansöka om EG-rådets licensiering, särskilt för penntestning. Kandidaten måste vara ECSA-medlem med god status, ha minst två års erfarenhet av pentesting, och även ha godkända branschcertifieringar som OSCP eller GPEN. Sökande kan direkt ansöka till EC-rådet via webbformulär online.

Fördelarna med certifiering

- Certifieringen gör det möjligt för kandidater att utöva penetrationstest och konsultation på global basis.

- Industrins acceptans som juridisk och etisk säkerhetsproffs.

- Tillgång till programvara, mallar och testmetoder från EC-Council.

Även om olika byråer tillhandahåller certifiering ger EG-rådets certifiering dem möjlighet att utöva sina färdigheter så att de kan fungera som en licensierad penetrationstestare.

Även om etisk hackning och penetration faller inom informationssäkerhet är de subtila olika i sin roll och funktioner. Certified Ethical Hacker är utbildad i att bemästra hackningstekniker medan ett licensierat penetrationstestprogram är för yrkesverksamma som har behörighet att genomföra penetrationstest av företagens nätverk.

EG-rådets certifieringsprovansökningar accepteras online från https://cert.eccouncil.org/lpt-application-form.html.

Ankit Fadias Certified Ethical Hacker är också ett program som är erkänt över hela världen. Det utformades av den världsberömda myndigheten för datasäkerhet. Det tillhandahåller de senaste verktygsteknikerna och metoderna som används av cyberbrottslingar och terrorister. Det visar också hur man kan bekämpa dem. Ankit Fadia visar också hur han hackar in webbplatser, konton, mobiltelefoner och lösenord precis framför dina ögon.

Potentialen för penetrationstest och etisk marknadsföring är enorm när Indiens ledande tjänstesektorsportal Naukri.com visar 115 lediga positioner inom detta område.

Rollen som Certified Ethical Hacker (CEH) och penetrationstestare är olika, även om de faller inom informationssäkerhetsområdet. CEH ansvarar för att skydda IT-systemen genom att utföra vissa rutiner som skyddar systemet från externa hot. Inom detta område används experter som säkerhetsrevisorer, nätverkssäkerhetsspecialister, penetrationstestare, webbplatsadministratörer, säkerhetskonsulter beroende på kunskap, förmåga och erfarenhet. Experter inom dessa områden med certifiering från EG-rådet är mycket efterfrågade inom statlig sektor, militär och försvar. Kurser i etisk hacking som överensstämmer med EC-rådets kursplaner förbereder informationssäkerhetspersonal för att få EG-rådets certifiering. De erbjuds av skolor i privat sektor, universitet i flera länder.

Slutsats

I branschen kan man hitta informationssäkerhetspersonal med och utan global certifiering. Det lönar sig emellertid att bli certifierad som majoritet av anställningschefen anser att certifieringar är en faktor i deras anställningsbeslut. De får en bättre start i karriären, bättre lön och löneförhöjningar.

Enligt US Bureau of Labor Statistics förväntas efterfrågan på informationssäkerhetsanalytiker växa med 18% från 2014 till 2024, vilket är mycket snabbare än de flesta andra yrken. I Indien finns det bara 50 000 professionella cybersäkerhet men nationen behöver fem miljoner yrkesverksamma år 2020, enligt National Association of Software and Service Companies (NASSCOM).

Landet kräver 77000 nya etiska hackare varje år, men för närvarande är endast 15 000 utbildade inom detta område. Även det bästa av hackare behöver studera mer och få global certifiering för att få trovärdighet. I linje med den ökande efterfrågan på etiska hackare och penetrationstestare har flera institut dykt upp i den privata sektorn som erbjuder olika kurser.

Enligt McKinsey är cirka 70% av indiska företag mottagliga för cyberattacker. I en ny händelse var ett företag tvunget att betala enorma pengar för att få kontroll över sina stulna uppgifter.

I USA är förordningarna strikta med avseende på efterlevnad. Indien har inte motsvarigheten till lagen om hälsoförsäkring och ansvarighet som antogs av den amerikanska kongressen 1996. Lagen är avsedd att skydda och hantera konfidentiell hälsoinformation i Amerika. Det är svårt för företag som inte uppfyller kraven på HIPAA att göra affärer i USA.

Tillsammans med etisk hacking, penetrationstest, är sårbarhetsbedömningar också mer populära men blir ofta förvirrade med penetrationstester, säger experter.

Rekommenderad artikel

Här är några artiklar som hjälper dig att få mer information om Certified Ethical Hacker VS Certified Penetration Testers så bara gå igenom länken.

- Kali Linux vs Ubuntu: Fördelar

- Linux vs Ubuntu

- Fantastisk guide för definition av etisk hacker | Certifiering | utbildning | nybörjare